반응형

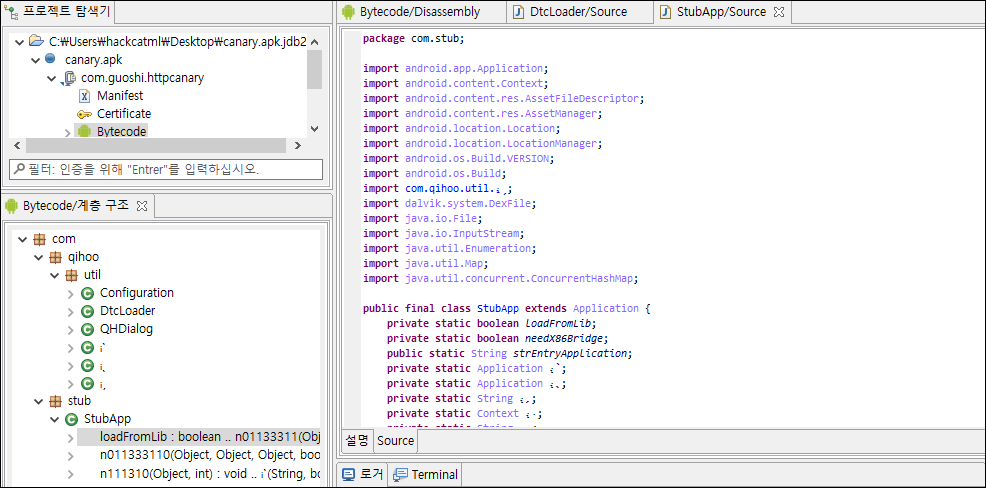

단말기에 설치하여 패킷을 들여다볼수 있는 "HttpCanary" 앱을 분석하려고 하는데, jiagu라는 packer로 패킹되어 있어서, JEB로 열어봐도 소스코드를 분석할 수 없었습니다.

하지만, 메모리에는 unpacking되어서 올라가므로, 이를 추출하면 unpacking된 dex파일을 얻을 수 있습니다.

찾아보니, "frida-dexdump"(https://github.com/hluwa/FRIDA-DEXDump)라는 툴이 있었네요.

■설치(Windows)

pip3 install frida-dexdump

frida-dexdump -h

■실행

adb forward tcp:27042 tcp:27042 // adb forwarding을 해주지 않으면 Connection Error가 발생하였음.

frida-dexdump -n <package name>

※ 출처

https://blog.naver.com/gigs8041/222137154226

반응형

'Information Security > Android' 카테고리의 다른 글

| SafetyNet 우회 (0) | 2020.12.27 |

|---|---|

| IPTABLES for Android (1) | 2020.12.18 |

| GDB Compile for Android(arm64) (0) | 2020.10.17 |

| Android(8 or 9) MAC 주소 변경 (1) | 2020.10.01 |

| Android 7 이상 시스템영역에 Fiddler 인증서 설치 (6) | 2020.09.29 |